Merhaba arkadaşlar, bu yazımızda bir önceki standat ACL yapılandırmanın bir diğeri olan extended ACL yapılandırmasını yapacağız.

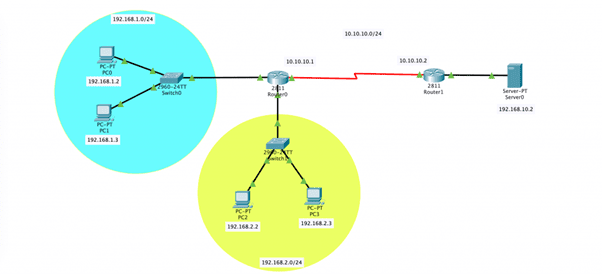

ACL yapılandırmasını daha iyi anlayabilmemiz için bir önceki topolojimizden yola çıkarak, ilgili işlemleri gerçekleştireceğiz.

Öncelikle extended ACL yapılandırması nedir?

Extended ACL, standart ACL yapılandırmasına göre kaynak ip adresine değil, hem kaynak hem de hedef ip adresine bakılır. Extended ACL yapılandırmasın da ise liste için 100-199 arası numara verilebilir. TCP ve UDP kullanılabilir.

Şimdi uygulamalı olarak işlemlerimizi gerçekleştirip, konuya daha da vakıf olmak açısından topoloji üzerinden ilerleyebiliriz. Topolojimizi hatırlamak gerekirse;

Şuanda tüm cihazlar birbirlerini ping’leyebiliyorlar. Bizim extended ACL için yapacağımız işlem, 192.168.1.2 ip adresine sahip cihaz server’a FTP yapabilirken, diğer cihazlar server’a sadece ping atabilsin.

Öncelikle 192.168.1.2 ip adresi için kuralımızı yazalım. Kuralımızı standart ACL aksine, hedefe yakın değil kaynağa yakın yazacağımız için router0’da işlem yapacağız.

Router0>en

Router0(config)#conf t

Router0(config)#access-list 110 permit 192.168.1.2 host 192.168.10.2 eq ftp

Yukarıda yazmış olduğumuz kuralda access-list numarasını gördüğünüz üzere 1-99 arası değil 100-199 arası belirledik. Kaynak ve hedef ip adreslerini girerek Ftp’ye izin vermiş olduk. Ftp yazmış olduğumuz yere izin vereceğimiz protokolün portunu da yazabiliriz. Örneğin;

Router0(config)#access-list 110 permit 192.168.1.2 host 192.168.10.2 eq 21

Ftp yerine Ftp portu olan 21 yazarak da bu işlemi gerçekleştirebiliriz. Şimdi ise 192.168.1.0 network’üne ve 192.168.2.0 network’üne Ftp kapatacağız.

Router0(config)#access-list 110 deny 192.168.1.0 0.0.0.255 host 192.168.10.2 eq ftp

Router0(config)#access-list 110 deny 192.168.2.0 0.0.0.255 host 192.168.10.2 eq ftp

Diğer cihazların server’a Ftp yapmamaları için ilgili kuralı da yazmış olduk. Şimdi ise diğer tüm cihazların server’a ping atabilmeleri için ilgili kuralı yazalım.

Router0(config)#access-list 110 permit icmp any any

Evet yukarıdaki komutu yazarak, tüm cihazlar ping atmak istediğinde bunu gerçekleştirebilecekler. İlgili komutta “any any” yazmamızın sebebi, “any any” herhangi bir kaynak host ve herhangi bir hedef host anlamına gelmektedir. Biz yazdığımız komutta “Herhangi bir kaynak host veya herhangi bir hedef host ping atabilsin” anlamına gelmektedir.

Şimdi ise sıra yazdığımız access-list’i uygulamaya geldi. Yazdığımız access-list’in çalışabilmesi için ilgili router0’a bağlı portlara bu access-list’i tanımlamamız gerekiyor.

Router0(config)#interface fastEthernet 0/0

Router0(config-if)#ip access-group 110 in

Router0(config)#interface fastEthernet 0/1

Router0(config-if)#ip access-group 110 in

Yukarıda yapmış olduğumuz işlemde, 110 numaralı access-list’imizi ilgili portların in yönüne uygulamış olduk. Şuanda bu işlemi de yaptıktan sonra cihazların hepsi ping atabiliyor iken, sadece 192.168.1.2 adresini sahip host Ftp yapabileceğiniz göreceksiniz.

Yapmış olduğunuz access-list’leri görmek veya kontrol etmek isterseniz ;

Router0#show access-lists

yazmanız yeterli olacaktır.